| MrBlack |

Дата: Суббота, 17.11.2012, 15:18 | Сообщение # 1

|

Авторитет

Сообщений: 904

Статус: Offline

|

Android.Ggtrack

Компания «Доктор Веб» — ведущий российский разработчик средств информационной безопасности — предупреждает пользователей о появлении очередной троянской программы для мобильной платформы Android. Android.Ggtrack.1-2 крадет деньги со счетов владельцев смартфонов на базе этой ОС, без ведома подписывая их на различные платные услуги.

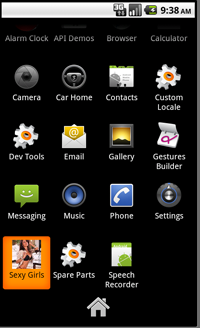

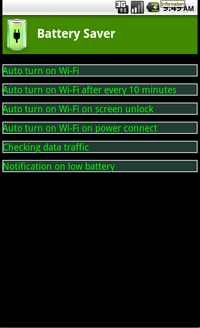

Android.Ggtrack.1-2 проникает в операционную систему мобильного устройства при посещении пользователем фишингового сайта, маскирующегося под официальный Android Market. Ссылка на эту страницу обычно присутствует в рассылаемой спамерами рекламе, также на нее можно наткнуться при просмотре некоторых веб-страниц в Интернете. Две известные на сегодняшний день модификации троянца встроены в ряд легитимных приложений, таких как программа для управления энергосбережением Battery Saver, гаджет-будильник Alarm Clock или комплект эротических обоев для телефона под названием Sexy Girls. На официальном Android Market инфицированное ПО в настоящий момент не обнаружено.

На сегодняшний день владельцам смартфонов предлагается множество интернет-сервисов, предполагающих платную подписку на различные услуги (онлайн-игры, службы знакомств, а также ресурсы, предоставляющие доступ к всевозможному контенту, такому как гороскопы, психологические тесты и т. д). Обычно для регистрации на подобных сайтах от пользователя требуется зайти на специальную веб-страницу, принять лицензионное соглашение, ввести в соответствующее поле номер своего мобильного телефона, а затем набрать в отдельной форме полученный по СМС код доступа, подтверждающий, что номер указан правильно. Android.Ggtrack.1-2 умеет выполнять все эти процедуры абсолютно незаметно для пользователя и, разумеется, без его ведома. Лишь спустя какое-то время владелец мобильного устройства с удивлением обнаружит факт списания с его счета некоторой суммы денег за пользование платными услугами, о которых он не имел ни малейшего представления.

Для того чтобы уберечься от заражения Android.Ggtrack.1-2, рекомендуется устанавливать на мобильные устройства приложения, загруженные только из проверенных источников, таких как официальный Android Market. Не доверяйте предлагающим установить бесплатные программы рекламным сообщениям, пришедшим к вам по электронной почте или СМС. Кроме того, вы можете защитить себя от вредоносного ПО, установив на свое мобильное устройство Dr.Web для Android Антивирус + Антиспам или Dr.Web для Android Light.

Компания «Доктор Веб» — ведущий российский разработчик средств информационной безопасности — предупреждает пользователей о распространении троянской программы Trojan.VkSpam, предназначенной для массовой рассылки сообщений в социальной сети ВКонтакте.ру. Следует отметить, что аналогичный троянец был зафиксирован в начале мая текущего года. Поскольку синтаксис конфигурационных файлов этих вредоносных программ идентичен, можно предположить, что они созданы одним и тем же автором.

Trojan.VkSpam

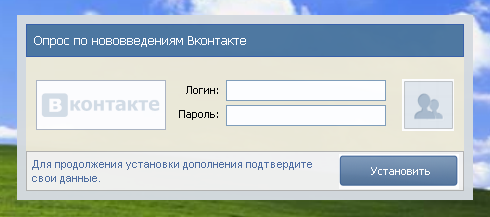

Распространение Trojan.VkSpam происходит благодаря спам-рассылкам на сайте ВКонтакте.ру: как правило, пользователям предлагается принять участие в опросе и получить за это ценные призы, «голоса» или другие бонусы. Вредоносная программа маскируется под приложение, собирающее мнение участников опроса о нововведениях данной социальной сети, либо под программу для сбора статистики о посещении страницы пользователя ВКонтакте.ру. И в том и в другом случае троянец демонстрирует на экране компьютера окно, предлагающее ввести в соответствующую форму логин и пароль учетной записи: это якобы необходимо для установки соответствующего приложения.

Воспользовавшись полученными учетными данными, Trojan.VkSpam начинает массовую рассылку сообщений по списку контактов пользователя. Непосредственно перед этим троянец связывается с одним из нескольких командных серверов и получает оттуда конфигурационный файл, в котором указаны параметры рассылки, а также может присутствовать ссылка на другую вредоносную программу, которую Trojan.VkSpam загружает из Интернета и устанавливает на зараженном компьютере. Как правило, в получаемом с удаленного узла исполняемом файле содержится троянец семейства Trojan.Hosts или Trojan.PWS.

Пользователям социальной сети ВКонтакте.ру рекомендуется внимательнее относиться к получаемым сообщениям и избегать ввода своих учетных данных в подозрительные окна, появляющиеся на экране компьютера. Следует помнить, что большинство легитимных приложений данной социальной сети не требует в процессе своей установки передачи данных учетной записи, а также не предлагает скачать из Интернета какие-либо дополнительные компоненты или модули. Обратите внимание и на то обстоятельство, что официальные уведомления от администрации социальной сети демонстрируются обычно в левой панели сайта, а сообщения с предложением поучаствовать в опросе либо установить счетчик посещений страницы, отображающиеся в основном поле, могут содержать вредоносные ссылки. Кроме того, от заражения компьютера данными троянцами надежно защищает антивирусное программное обеспечение, в том числе Антивирус Dr.Web и Dr.Web Security Space.

Вредоносные программы семейства Trojan.SMSSend присутствуют в вирусных базах Dr.Web в широчайшем ассортименте. Основная причина этого кроется в относительной простоте создания троянцев данного типа, причем с этой задачей может легко справиться пользователь, даже близко не знакомый с основами программирования.

Trojan.SMSSend

Вредоносные программы, относящиеся к семейству Trojan.SMSSend, не рассылают СМС на платные номера (как это можно было бы предположить исходя из их названия), хотя первые версии этих троянцев, представлявшие собой мобильные приложения, промышляли именно этим. Современные модификации Trojan.SMSSend предлагают это сделать самому пользователю.

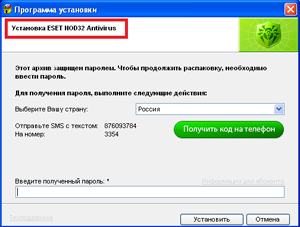

Trojan.SMSSend обычно представляет собой запакованный архив со встроенным инсталлятором, в процессе работы которого предлагается отправить платное СМС-сообщение на короткий сервисный номер для продолжения процесса установки и, соответственно, получения доступа к содержимому архива. Самое интересное заключается в том, что внутри такого архива находится, как правило, либо программа, которую легально и абсолютно бесплатно можно загрузить из других источников, либо попросту какой-нибудь ненужный файл.

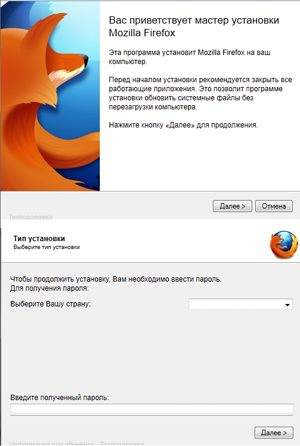

Недавно в вирусную лабораторию компании «Доктор Веб» поступил еще один экземпляр такого троянца. Его особенность заключается в том, что инсталлятор практически полностью копирует установщик антивирусного приложения Dr.Web:

Правда,явно криворукие вирусописатели все-таки умудрились допустить в интерфейсе своего творения одну досадную ошибку:

Естественно, троянец требует от пользователя отправить платное СМС-сообщение на короткий сервисный номер. Внутри архива располагается дистрибутив, который можно скачать с нашего сайта бесплатно.

Источником «заразы» в данном случае являются многочисленные сайты так называемых «партнерских программ», вроде достаточно известных в определенных кругах ресурсов Center Cash или «ЗипПро», предлагающих создать такой самораспаковывающийся архив всем желающим. Мы не будем приводить ссылки на конкретные проекты данного типа, их создатели прекрасно знают, о чем идет речь.

Казалось бы, вполне здравая идея — помогать разработчикам полезного ПО, предоставляя программистам возможность использовать платные сервисные номера в качестве одного из способов получения дохода от продажи продуктов. Однако это как раз тот самый случай, когда благими намерениями вымощена прямая дорога в вирусную базу. Ведь достаточно посмотреть на предлагаемые стили оформления этих самых «платных архивов», чтобы понять, на какую именно аудиторию они рассчитаны и с какой конкретно целью были созданы такие сервисы:

Вот только некоторые названия наиболее востребованных клиентами таких сервисов «тем оформления»: Dr.Web, ChromeSetup, Firefox-Setup, install_flash_player, install_icq, magentsetup, OperaSetup, photoshop_setup, qipinfium, RusPhotoshopSetup, skype.

Мы еще раз хотим напомнить пользователям, что антивирусные продукты Dr.Web не требует отправки платных СМС. Не устанавливайте на свои компьютеры никаких программ, требующих послать сообщение на короткий номер — скорее всего, лишившись денег, вы получите какой-либо ненужный или бесполезный файл.

Разработчикам ПО мы искренне советуем не связываться с подобными «партнерскими программами», предлагающими создание «платных архивов»: ваша продукция может распознаваться антивирусным ПО как вредоносная программа со всеми вытекающими последствиями.

Trojan.Winlock.3794

Волны заражений ПК российских пользователей вредоносными программами семейства Trojan.Winlock, первая из которых пришлась на конец 2009 – начало 2010 года, а вторая — на лето 2010 года, уже давно миновали, однако в настоящее время наблюдается тенденция к распространению угроз подобного типа за пределами России. Компания «Доктор Веб» — ведущий российский разработчик средств информационной безопасности — предупреждает о новой модификации этой троянской программы, получившей название Trojan.Winlock.3846 и рассчитанной в первую очередь на зарубежную аудиторию. Говорить об эпидемии пока преждевременно, однако это уже вторая подобная угроза, выявленная специалистами «Доктор Веб» в текущем месяце.

В России от троянцев семейства Trojan.Winlock пострадали миллионы пользователей. На сегодняшний день волна заражений пошла на убыль: в частности, этому помог проект www.drweb.com/unlocker, а также сотрудничество «Доктор Веб» с ведущими российскими мобильными операторами. Тем не менее, сейчас проблема троянцев-блокировщиков стала актуальна и для зарубежных пользователей.

В отличие от троянца Trojan.Winlock.3794, о котором мы уже писали ранее, новая модификация программы-вымогателя записывает ссылку на себя в разделе системного реестра

HKLM\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon\user

init, который отвечает за запуск программ системным процессом winlogon в момент входа пользователя Windows в систему. Благодаря этому операционная система оказывается заблокированной при первой же после заражения перезагрузке компьютера.

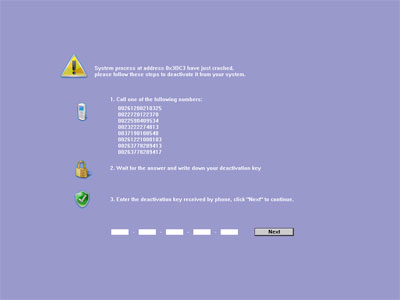

Вместо привычного интерфейса Windows на экране инфицированного компьютера появляется сообщение о сбое некоего системного процесса по адресу 0x3BC3. Для его устранения пользователю предлагается позвонить по одному из указанных телефонных номеров и ввести код разблокировки в соответствующее поле. Звонок на эти номера, естественно, является платным.

Данная модификация «винлокера» имеет одну характерную особенность: в ресурсах троянца содержится несколько языковых версий блокирующего компьютер окна для различных локализаций Windows. Как минимум имеются варианты сообщения на английском, французском и русском языках.

Для разблокировки операционной системы, пострадавшей от действий троянца Trojan.Winlock.3846 воспользуйтесь следующим кодом разблокировки:

754-896-324-589-742

Как и прежде, компания «Доктор Веб» настоятельно рекомендует пользователям воздерживаться от запуска приложений, загруженных из неблагонадежных источников, и вложений в сообщения электронной почты, полученных от неизвестных отправителей. Следует с осторожностью относиться к возникающим в процессе просмотра веб-страниц сообщениям браузеров с предложением установки каких-либо модулей или плагинов. Если вы стали жертвой троянца Trojan.Winlock.3846, воспользуйтесь средством аварийного восстановления системы Dr.Web LiveCD и лечащей утилитой Dr.Web CureIt!.

Trojan.CryptLock.1

Компания «Доктор Веб» — ведущий российский разработчик средств информационной безопасности — предупреждает пользователей о появлении вредоносной программы Trojan.CryptLock.1, шифрующей файлы на жестком диске компьютера и вымогающей у пользователя деньги. Троянец объединяет в себе вредоносный функционал как печально знаменитого Trojan.Winlock, так и Троjan.Encoder, который получил меньшее распространение, однако также представляет существенную опасность для пользователей.

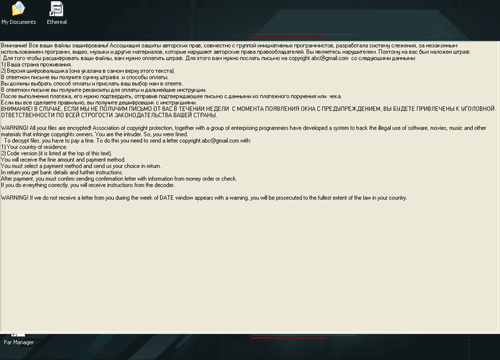

Запустившись на инфицированном компьютере, троянец Trojan.CryptLock.1 выводит на экран окно, содержащее следующий текст:

В обмен на отправленное жертвой письмо вымогатели обещают отослать сообщение с реквизитами для проведения платежа. В отличие от окон, демонстрируемых троянцами семейства Trojan.Winlock, данное окно может быть закрыто сочетанием горячих клавиш или с помощью Диспетчера задач.

Вредоносный функционал Trojan.CryptLock.1 кроется в другом: троянец шифрует обнаруженные на жестком диске файлы с расширениями AVI, MP3, PNG, PSD, PDF, CDR, JPG, JPEG, RAR, ZIP, DOCX, DOTX, XLSM, XLSX, DOC, XLS, LNK, ISO, DBF, XML, TXT, DBO, DBA, MPG, MPG4, WMA, WMV, GIF, PHP, CGI, HTM, HTML и некоторыми другими. После успешного заражения Trojan.CryptLock.1 создает на диске файл с именем КАК РАСШИФРОВАТЬ ВАШИ ФАЙЛЫ — How to decrypt your files.txt, содержащий дальнейшие инструкции, согласно которым для расшифровки данных злоумышленники требуют заплатить им некоторую сумму.

Судя по количеству допущенных в тексте демонстрируемого троянцем сообщения пунктуационных ошибок, а также исходя из того, что Trojan.CryptLock.1 использует достаточно примитивный однобайтный алгоритм шифрования, у «группы инициативных программистов», стоящих за этой угрозой, как раз в разгаре школьные каникулы, и родители разрешили им немного попользоваться собственным компьютером.

В настоящий момент сигнатура Trojan.CryptLock.1 добавлена в вирусные базы Dr.Web, в самое ближайшее время на сайте компании «Доктор Веб» будет размещено средство дешифровки пострадавших от действия троянца файлов.

|

|

|

|

|